Endpoint Protector

Device Control

Verrouillez, contrôlez et surveillez les ports USB et périphériques pour empêcher le vol et la perte de données.

Approuvé par

Est-ce que vos données confidentielles sont à risque?

Les clés USB et les autres dispositifs USB portables, bien qu'inoffensifs à première vue, sont l'une des principales causes des failles de sécurité qui peuvent provoquer des préjudices importants pour une entreprise. Les conséquences peuvent être très diverses, allant du vol de données confidentielles à des amendes énormes en cas de violation des règles et réglementations de conformité.

Un agent multiplateforme et de poids léger

Surveillez à distance les ports USB et les ports de périphériques à partir d'une simple interface Web sans que cela affecte les performances des ordinateurs protégés. Configurez facilement des politiques pour Windows, MacOS et Linux.

Accès à distance et temporaire

Autorisez l'accès USB à distance, même lorsque les ordinateurs sont hors ligne, tout en disposant d'une liste complète des rapports de journalisation une fois de retour au réseau.

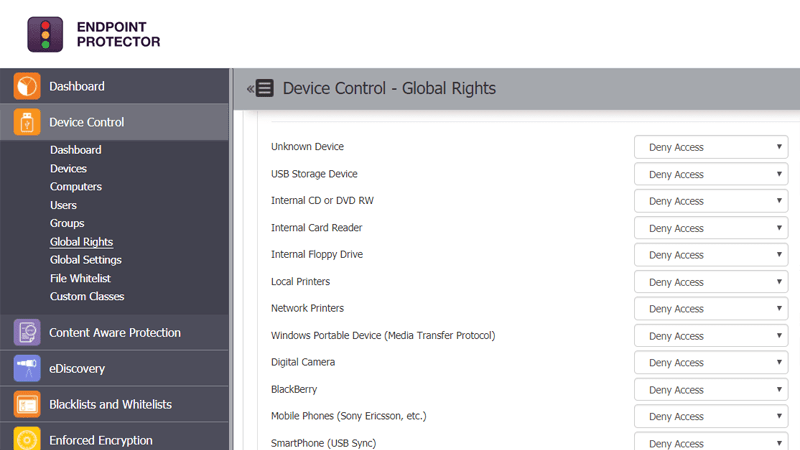

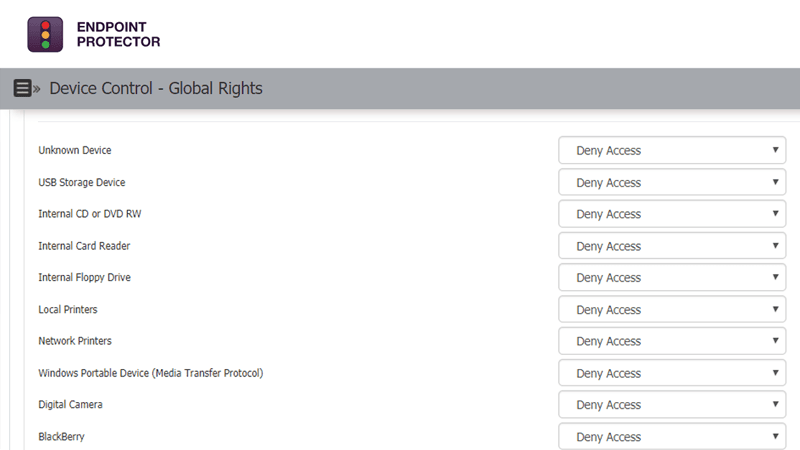

Un contrôle précis et granulaire

Selon les besoins des différents services, précisez quels appareils peuvent ou non être utilisés, créez des listes blanches et des listes noires d'appareils et définissez des politiques par utilisateur, ordinateur ou groupe pour un flux de travail non perturbé dans toute l'entreprise.

Contrôlez totalement les dispositifs USB et les ports périphériques

Le module de Device Control, géré de manière centralisée, permet un contrôle total des ports USB et des périphériques de stockage connectés. Il permet ainsi d'éviter les pertes de données accidentelles ou intentionnelles et les fuites de données, tout en protégeant les postes de travail contre la propagation des logiciels malveillants USB, des attaques BadUSB ou des virus.

Comment ça fonctionne?

Le module Device Control est la première couche de sécurité fournie par Endpoint Protector. En définissant des droits d'accès granulaires pour les ports USB et périphériques, la sécurité du dispositif est renforcée et la productivité est conservée. En tant que solution multi-plateforme, il protège l'ensemble du réseau, peu importe si les ordinateurs fonctionnent sous Windows, Mac OS X ou Linux.

Types de Dispositifs Contrôlés

Le module Device Control permet de gérer facilement la majorité des types de dispositifs USB connus, pour une meilleure protection des données dans divers environnements de travail.

- Dispositifs de stockage USB (clés USB, bâtons, stylos clés , etc.)

- Disques durs externes (y compris les disques durs SATA)

- Lecteurs et graveurs de CD/DVD (internes et externes)

- iPhones, iPads et iPods

- Smartphones et tablettes (y compris les appareils Android, Blackberry et PDA)

- Appareils photo numériques

- Lecteur MP3 et d'autres dispositifs de lecture de médias

- Lecteurs de cartes (internes et externes)

- Cartes mémoire (SD, MMC, CF, Smartcard, etc.)

- Imprimantes

- Lecteurs de disquettes (Floppy)

- Les caméras web

- Cartes réseau WiFi

- Dispositifs FireWire

- Dispositifs biométriques

- Dispositifs Bluetooth

- Lecteurs ZIP

- ExpressCard SSD

- Wireless USB

- Serial Port

- Teensy Board

- Dispositifs de stockage PCMCIA

- Thunderbolt

- Partage de réseau

- Le stockage de clients légers (RDP Storage)

- Claviers supplémentaires

- Modems USB

- Infrared Dongle